jammer = 干擾器,威脅干擾器應該是取負負得正的意思吧...

上一篇提到 Cowrie 最新支援了 Threat Jammer ,看起來似乎是很簡單的應用,馬上來試看看。本篇分三個部份,一先申請 Threat Jammer 服務,二為設置 Cowrie,三為測試結果。

Threat Jammer 為 API 服務,需要註冊並取得 API key 後才可與之互動。

先至 Threat Jammer 註冊

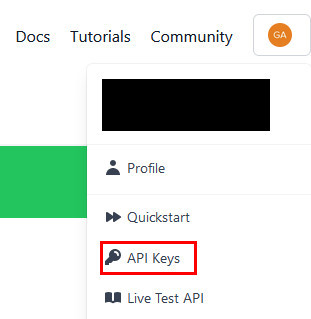

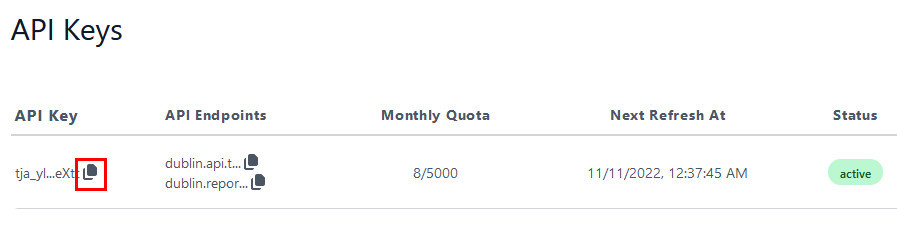

至郵件按下確認後,就可以回到 Threat Jammer 頁面。登入後點擊右上角「API Keys」。

進入後的 API Key 欄位按下複製的 icon ,待第二步驟使用。

設定啟用 Threat Jammer。這裡修改 cowrie.cfg 讓它去覆寫預設 cowrie.cfg.dist 裡的設定。

nano /home/cowrie/cowrie/etc/cowrie.cfg

[output_threatjammer]

enabled = true

bearer_token = 第一步驟複製好的 API Key

#api_url=https://dublin.report.threatjammer.com/v1/ip

#track_login = true

#track_session = false

#ttl = 86400

#category = ABUSE

tags = COWRIE,LOGIN,SESSION

如果照官方文件沒有註解掉 tags ,會出現錯誤: No option 'tags' in section: 'output_threatjammer'

重新啟動 Cowrie

/home/cowrie/cowrie/bin/cowrie restart

查看 log 是否正確啟用

tail /home/cowrie/cowrie/var/log/cowrie/cowrie.log

有以下的訊息即代表成功

ThreatJammer.com output plugin successfully initialized. Category=ABUSE. TTL=86400. Session Tracking=False. Login Tracking=True

Cowrie 的輸出遠不只官方文件上的說明,有興趣的可以打開 /home/cowrie/cowrie/etc/cowrie.cfg.dist,翻到下面 output plugin 的部份查看。

要取得 Threat Jammer 的處理結果,必須透過 API 詢問,以下就以查詢可疑連線的 IP 為例

curl -X 'GET' \

'https://dublin.api.threatjammer.com/v1/denylist/reported/ip' \

-H 'accept: application/json' \

-H 'Authorization: Bearer YOUR_API_KEY'

測試回傳因為沒有結果,這裡是官方的範例。

{

"self": "/v1/denylist/reported/ip",

"addresses": [

{

"self": "/v1/denylist/reported/ip/193.122.61.187",

"last_report": 1642678418000,

"total_reports": 2,

"dataset": "/v1/dataset/ip/ABUSE",

"tags": [

"FAIL2BAN"

],

"expiry": 1642764818000,

"protocol": "IPV4"

},

{

"self": "/v1/denylist/reported/ip/82.65.23.62",

"last_report": 1642689906000,

"total_reports": 1,

"dataset": "/v1/dataset/ip/ABUSE",

"tags": [

"FAIL2BAN"

],

"expiry": 1642776306000,

"protocol": "IPV4"

}

]

}

與想像中的不太一樣...原本以為自動送出的 IP 可以很容易取得所有 IP 的風險值。

Cowrie官方文件-輸出至 Threat Jammer

Threat Jammer - Cowrie